引言

在全球数字化进程持续推进、数据基数呈指数级增长、人类生活和生产活动越来越依赖于各类数据的背景下,基于对数据的合法利用,以及对网络空间个人信息和相关权益的保护需求,各国正纷纷建立健全数据战略、法律法规和各项标准指南,拟对数据安全和个人信息保护进行统一的立法、规范和引导。在市场主体进行自由交易或者接受监管机构监督时,为了快速高效地证明自身的合规程度,提前进行认证成为了大多数市场主体的不二选择。在欧盟《通用数据保护规则》(General Data Protection Regulation,“GDPR”)和我国《个人信息保护法》(以下简称“《个保法》”)中,均对认证制度有所提及[1],并且GDPR中还以专条专款的方式对于认证制度进行了详细规定。

本篇中,我们将从国内外个人信息保护认证制度出发,首先对欧盟GDPR语境下的合规认证制度进行初步介绍,并进一步讨论基于GDPR标准的ePrivacy认证、基于美国NIST隐私框架与网络安全框架所进行的认证,以及APEC体系背书的CBPR与PRP认证。此外,我们还将在下篇中对ISO国际隐私信息管理体系认证制度以及TRUSTe企业隐私认证框架标准介绍,拟从不同认证框架观察企业个人信息和隐私保护工作既有关联又各有侧重的要求,以期为相关企业在全球化背景下实现内部个人信息和隐私保护合规工作提供参考。

一、我国个人信息保护认证与GDPR认证制度比较

如我们在上篇(《环球合规与风控 | 数据合规领域认证制度观察(上):察今以知古——我国数据合规认证制度的形成与发展》)中提到的,我国对于个人信息保护认证制度的规定,见于《个保法》第六十二条,即“国家网信部门依法支持有关机构开展个人信息保护评估、认证服务”;而对于认证的适用范围、认证流程则见于近期公布的《个人信息保护认证实施规则》(以下简称“《个保认证规则》”)。

而GDPR对于欧盟境内数据合规认证制度和认证机构的规定,主要见于第42条和第43条。根据GDPR第42条第3段与第4段,认证是自愿进行的,且认证不能够减损数据控制者与数据处理者遵守GDPR的责任,我国个人信息保护认证的非强制性与之类似,而这也符合认证制度设立的初衷和目的。

对于认证如何执行GDPR语境下的认证,欧盟数据保护委员会(European Data Protection Board,“EDPB”)自2018年起相继发布了三份指南进行了细致说明:

- 《认证与根据〈规则〉第42与第43条识别认证标准的指南1/2018》(Guidelines 1/2018 on certification and identifying certification criteria in accordance with Articles 42 and 43 of the Regulation (Version 3.0, 4 June 2019),以下简称“《认证指南》”);

- 《在〈通用数据规则规则〉第43条下对认证机构进行认可的指南4/2018》(Guidelines 4/2018 on the accreditation of certification bodies under Article 43 of the General Data Protection Regulation (2016/679) (Version 3.0, 4 June 2019),以下简称“《认可指南》”);

- 《认证作为传输工具的指南07/2022》(Guidelines 07/2022 on certification as a tool for transfers (Version 1.0, Adopted on 14 June 2022),以下简称“《认证作为传输工具指南》”)。在三份指南中,本指南具有较大参考价值。

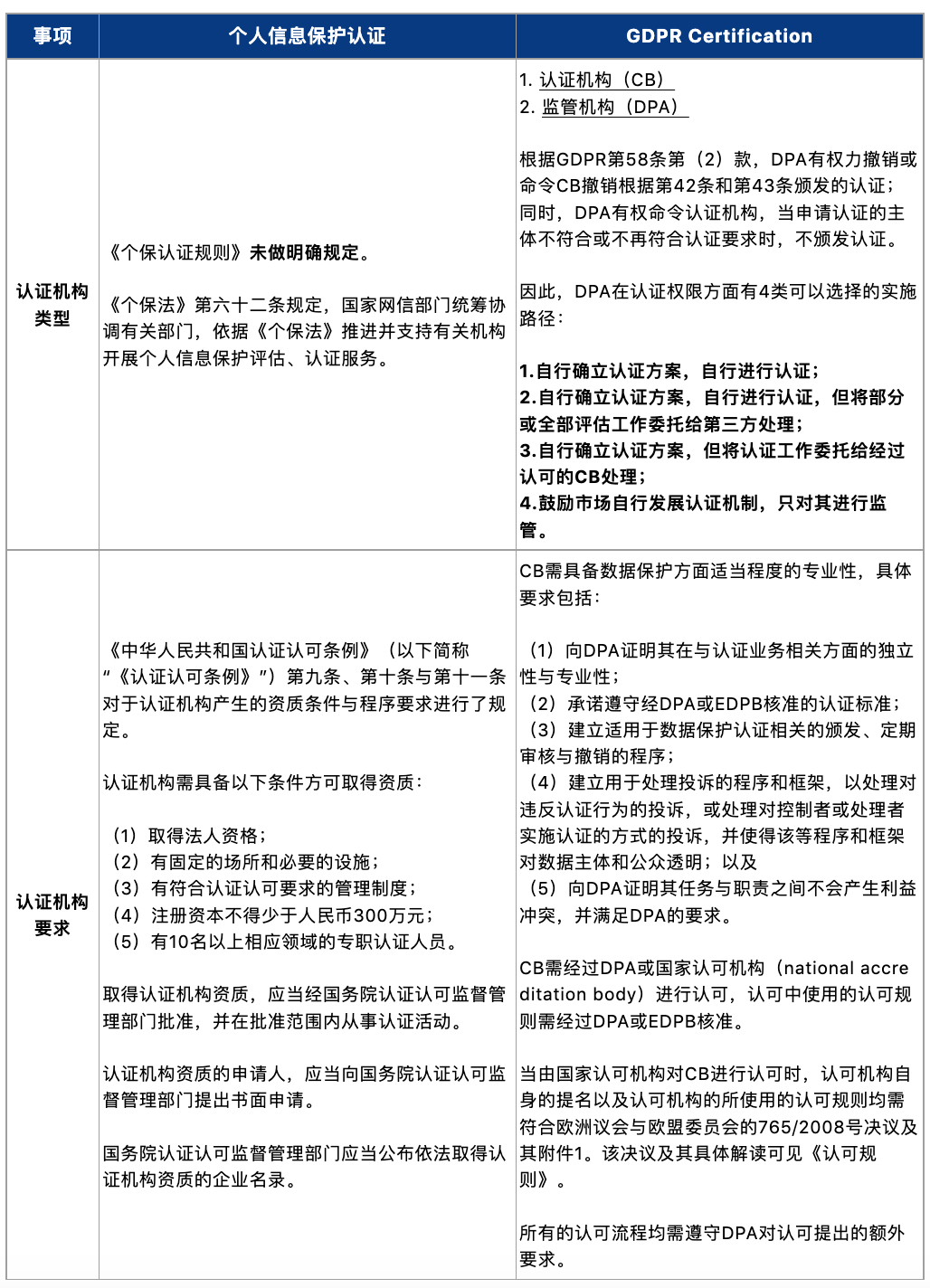

以下,我们将通过对《个保认证规则》与GDPR及其三份EDPB指南的内容进行对比并加以说明的方式,总结并阐述在个人信息保护方面GDPR认证机制的可供参考之处。

(一)认证依据与适用范围

首先,与《个保认证规则》中明确指出认证依据不同的是,GDPR第42条第5段只在程序上要求CB所采用的认证标准需提交DPA或EDPB进行核准。如果CB是向EDPB提出的核准申请符合后者为欧洲数据保护印章的认证所提供的统一标准,则CB可以根据核认证标准从事欧洲数据保护印章的认证。

其次,《个保认证规则》与GDPR认证条款的适用范围均为各自法域内个人信息处理者对于个人信息的一般处理活动。跨境传输作为个人信息处理活动的一环,自然也在认证范围内,但考虑到其特殊性,在认证机制中对其也进行了特殊安排。

《个保认证规则》不仅在适用范围中对个人信息跨境处理进行了突出说明,还对认证依据进行了明确。关于我国《个保法》下个人信息跨境传输的合规路径,可以参见我们此前发布的系列解读文章:《环球合规与风控 | 个人信息出境合规指引之一——签署“中国版”个人信息出境标准合同》;《环球合规与风控 | 数据出境合规指引之二——依规开展数据出境安全评估》和《环球合规与风控 | 个人信息出境合规指引之三——<网络安全标准实践指南 个人信息跨境处理活动安全认证规范〉》

GDPR在第42条第2段,通过专门说明的方式,阐释了个人信息跨境传输认证机制,并且在第44条中对于个人数据跨境传输规定了“两步走”的合规模式:(1)任何个人信息的跨境传输均需遵守GDPR的一般条款,尤其是第II章第5条(个人数据处理原则)、第6条(处理合法性)与第9条(特殊类型个人数据/敏感个人数据)的规则;(2)在此基础上,个人信息的跨境传输需进一步满足第V章中对于跨境传输的特别规定。尤其重要的是,GDPR在第46条中规定了被称为“传输工具箱(Transfer Toolbox)”的八种个人数据跨境传输保障措施,而认证机制便为其中之一。

(二)认证机构

在认证机构的具体类型和产生方法方面,《个保认证规则》没有进行明确规定,需要参考个人信息保护和认可认证领域的相关法律法规。《认证认可条例》对于认证机构的资质条件与取得资质的程序要求作出了一般性规定;结合《个保法》来看,个人信息保护认证机构的审核和批准可能最终由网信办协调国家认证认可监督管理委员会进行。

GDPR下的认证,根据DPA的路径选择不同,可以由受到认可的CB进行,或由DPA自行进行;在前一种情况下,CB由DPA或被提名的国家认可机构进行认可。当由国家认可机构对CB进行认可时,国家认可机构自身的提名以及认可机构的所使用的认可规则均需符合欧洲议会与欧盟委员会的765/2008号决议及其附件1(该决议及其具体解读见于《认可规则》),且所有的认可流程均需遵守DPA对认可提出的额外要求。

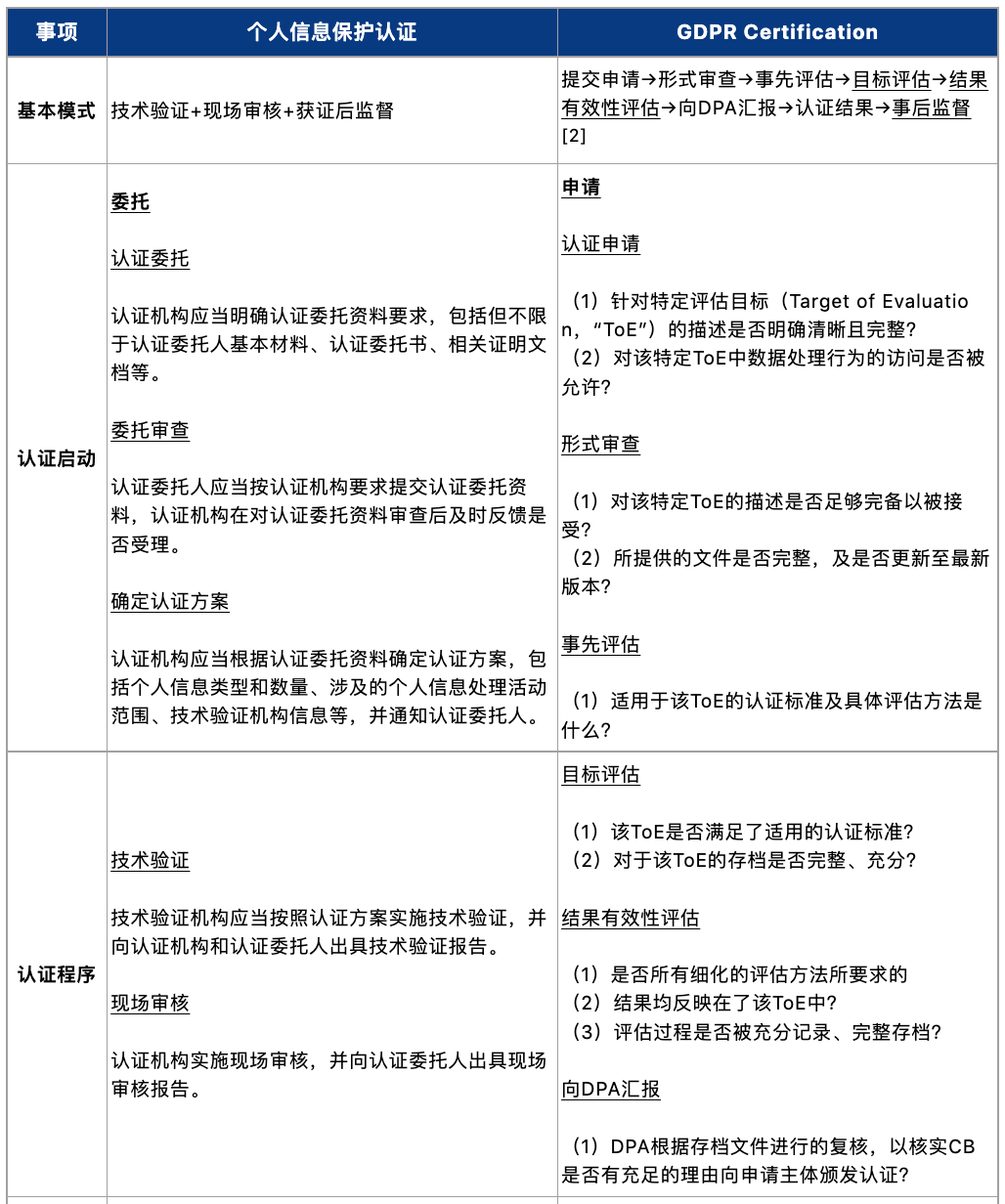

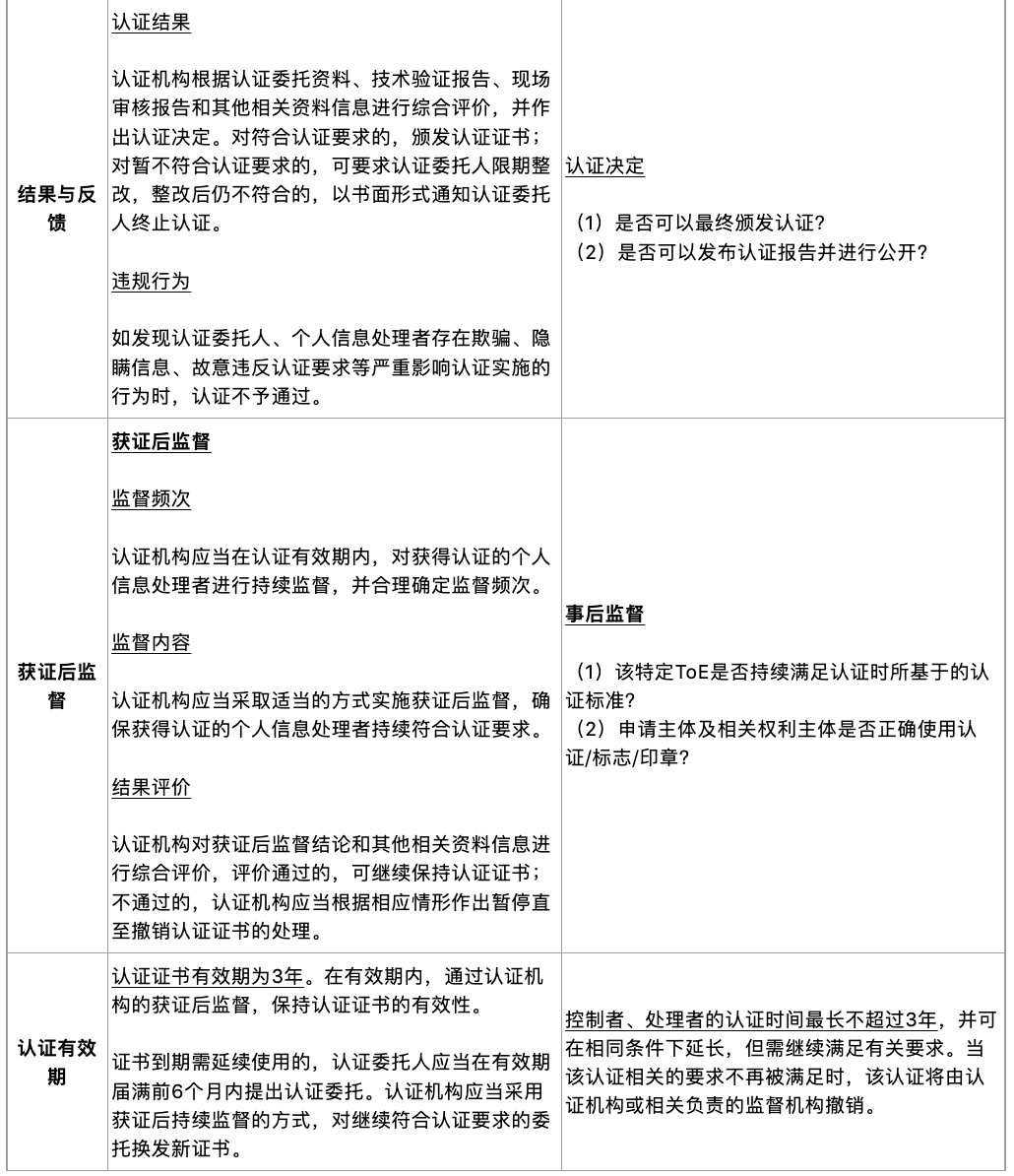

(三)认证流程与具体机制

在认证机制方面,《认证指南》提供的一般范例(generic example)中所使用的认证模式为“目标评估+结果有效性评估+事后监督”;我国个人信息保护认证的“技术验证+现场审核+获证后监督”模式与之类似。值得注意的是,《认证指南》在认证启动与认证程序等部分都对CB的认证业务给出了十分详尽的指引[3]。

在认证启动方面,《认证指南》一般范例规定了针对ToE的形式审查。形式审查需要考察:(1)认证机构对ToE中数据处理行为的访问是否被允许【信息收集方式】;(2)申请主体提供的材料中对ToE的描述是否明确、清晰、完整且得到及时更新【材料完整性】。具体来说:

-

针对信息收集方式的考查需要评估,包括:

后续评估所基于的信息是否可以从现场或远程访问的方式收集,还是只能通过申请主体提供文件的方式收集。

-

针对材料完整性的考察需要评估,包括:

(a)材料是否明确了哪些数据、处理行为及技术设施将接受评估;(b)材料是否清楚地描述ToE中所包括的具体数据处理行为;以及(c)材料是否清楚地描述了不同数据处理行为之间的关联与互动。

在通过形式审查后,《认证指南》提供的一般范例中使用事先评估的方式确定认证程序所适用的具体认证标准与评估方法。并且,根据《认证指南》规定,事先评估的内容包括:(1)如何使用现场审核或存档记录所收集的信息;(2)如何评估处理流程和处理目的;(3)如何评估ToE所涉及的数据类型、ToE的保护需求以及ToE与第三方之间是否存在关联;以及(4)如何评估访问和权限控制机制及其运行状况。

在认证程序方面,《认证指南》提供的一般范例还针对ToE采用了目标评估与结果有效性评估两步程序。具体而言:

-

目标评估主要考察:(1)ToE是否满足了事先评估中所确认的认证标准;(2)ToE是否反映了所有细化评估方法中的要求;(3)评估过程对于该ToE的存档是否完整且充分。

-

结果有效性评估则主要针对评估过程中的记录与存档状况进行评价,以保障评估结果的可复现,以及对认证标准和评估方法进行再评价。其评估内容主要包括:(1)对于评估过程的记录存档是否满足了标准化的存档要求,以便DPA进行复核;(2)对于评估过程的记录存档是否满足了标准化的存档要求,以便进行存档文件、现实状况与认证标准之间的对比;(3)所使用的认证标准及评估方法是否满足了一致性与一贯性的要求;以及(4)所使用的认证标准与评估方法是否基于充足的证据,并对于ToE是否遵守认证标准进行了充分的论证。

以上这些细致的要求与指引,无论对于希望进行个人信息保护认证的认证委托人,还是希望获取个人信息保护认证资质的认证机构,都具有相当程度的参考价值。

此外,对于认证的有效期,《个保认证规则》和GDPR的要求保持了一致,均为3年,正如我们在上篇(《环球合规与风控 | 数据合规领域认证制度观察(上):察今以知古——我国数据合规认证制度的形成与发展》)中分析的,无论是国内还是国外的各种数据合规认证制度,大多将有效期设置为3年,兼顾了认证效力的稳定性与合规实践的动态性,对于发展较为迅速的数据安全认证来说是一个较为合适的期限。对于认证到期后的延期换发,特别是GDPR下的撤销手续,具体在实践中如何落实,仍有待进一步实践操作来证明。

(四)认证实施现状

自2016年4月27日通过Regulation (EU) 2016/679颁布以来,GDPR认证已经在形式上存在了超过6年,但由于认证流程的顺利运转至少需要满足包括认可机构授权、认可要求核准、CB认可、认证标准批准在内的前置程序,且其中需要各成员国政府的行动与配合,因此严格按照GDPR第42条与第43条开展的“经过认可的认证”依然较为少见。目前正在实行的基于GDPR的认证主要由已经持有ISO/IEC 17065/2012《产品、过程和服务认证机构要求》认可的机构进行,而这一实践的基础在于GDPR第43条第1段(b)款,以及EDPB《认可指南》第37段的指引。

根据GDPR第43条第1段,CB的认可可以由DPA进行也可以由国家认可机构根据ISO/IEC 17065/2012及DPA的额外要求进行;由于目前部分成员国DPA尚未针对CB的认可制定明确的额外要求,在这些成员国境内ISO/IEC 17065/2012便成为了唯一可以参照的标准。而根据《认可指南》第37段,已经经过ISO/IEC 17065/2012认可的机构在扩展受认可业务范围至GDPR认证时,仅需满足相应DPA的额外要求;而在相应的DPA尚未指定CB认可的明确要求时,业务扩展仅需参照ISO/IEC 17065/2012进行。

值得注意的是,根据GDPR第42条第5段,如果受认可的CB所使用的认证标准被EDPB根据GDPR第70条第1段第(o)款批准,则认证结果可能构成被称为“欧盟数据保护印章(European Data Protection Seal)”的通用认证。根据《认证指南》第36-38段,CB向EDPB申请批准认证标准须通过对应的DPA进行,且通常在申请认可途中或已获认可后进行;而根据《认证指南》第44段,授予欧盟数据保护印章的CB需要通过相应DPA或国家认可机构的特别认可,以明确其将进行欧盟数据保护印章的认证业务。

2022年10月,由欧盟委员会与瑞士政府共同设立的认证体系Europrivacy通过卢森堡DPA向EDPB提交了欧盟数据保护印章认证标准申请,并于10月10日获得了批准,成为第一个获得欧盟数据保护印章认证资格的认证体系。这一实践在一定程度上表明,EDPB与成员国政府在推进GDPR认证落地以及认证标准一体化的方向上迈出了坚实的一步。在未来,或许可以期待更多认证体系获得开展GDPR认证的认可,乃至一体化的欧盟数据保护印章认证的认可。

二、欧盟ePrivacy认证

如前文论及,由于GDPR认证流程的顺利运转需要大量的前置程序以及成员国政府机构的行动与配合,因此严格按照GDPR第42条与第43条开展的“经过认可的认证”较为少见。虽然GDPR认证在不涉及数据跨境传输或境外处理的情况下并非强制性,但对GDPR规则中实质性义务与权利保护的遵守却是企业数据合规的必要内容。因此,在难以获得经过认可背书的GDPR认证的情况下,企业转而向机构寻求同样基于GDPR规则及相关规则的其他认证,以保证自身业务在数据与个人信息保护领域的合规性。其中,隐私认证机构ePrivacy是较为重要的一个——该机构提供透明的认证流程和可靠的认证标准,在欧盟乃至全球都具备权威性和广泛的影响力。另外,ePrivacy被石勒苏益格-荷尔斯泰因独立数据保护中心(Unabhängigen Landeszentrum für Datenschutz Schleswig Holstein, ULD)认定为专家检测机构,并被认可为适用于云服务的可信云上数据保护制度(Trusted Cloud Datenschutz-Profil für Cloud-Dienste, “TCDP”)的认证机构,而TCDP是德国联邦数据保护法(the German Bundesdatenschutzgesetz, BDSG)在云计算领域的检测标准。

在隐私与个人信息保护领域,ePrivacy目前提供ePrivacyseal EU与ePrivacyApp Seal两项针对产品的通用性认证服务,及多项针对具体地区或产业的认证,并计划在未来获取GDPR下的认可后,针对GDPR推出具有认可背书的ePrivacycert认证。

ePrivacyseal EU与尚未推出的ePrivacycert均以GDPR作为实体标准参考,区别在于:ePrivacycert在推出后将会是“经过认可的认证”,符合GDPR第42条与第43条的全部要求——换言之,ePrivacycert将会是一项GDPR下的认证;而ePrivacyseal EU则并无认可背书,虽然认证标准同样包含了GDPR规则的要求,但由ePrivacy独立开展,并不构成GDPR下“受认可的认证”。

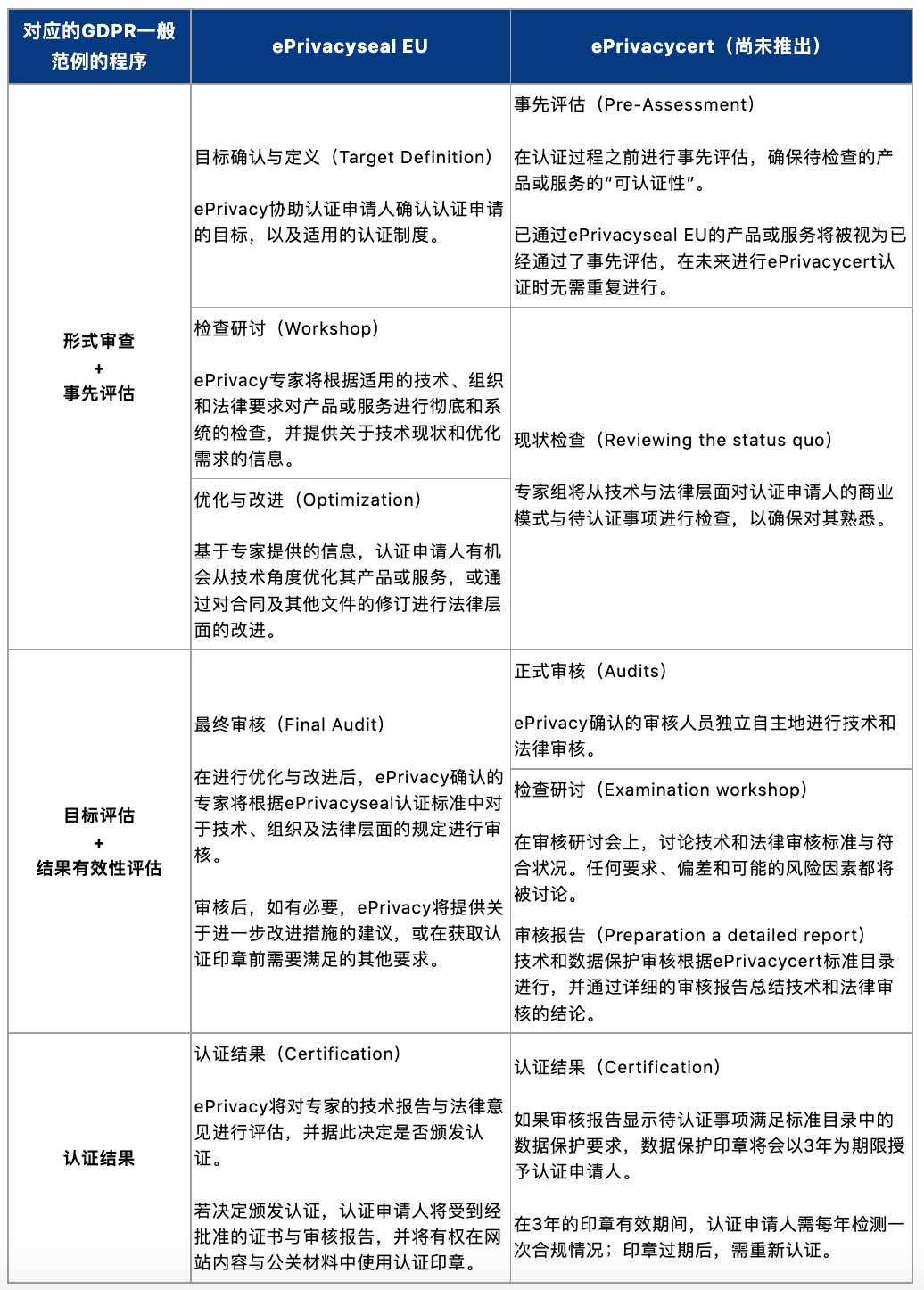

基于ePrivacy提供的资料与说明,我们将此二项认证制度的认证程序进行对比,并与《认证指南》一般范例中提供的GDPR认证程序进行对应,总结如下:

目前,全球已有数百家企业的近400款各类产品获得过ePrivacy的各类认证。其中,华为、中科智云、第四范式、vivo、OPPO、汇量科技等多家国内公司获得(或曾获得过)ePrivacyseal EU认证;另外,美的、中兴、OPPO等中国公司的多款App产品获得(或曾获得过)ePrivacyApp Seal认证。

三、美国NIST网络安全框架与隐私框架

在欧盟之外,美国国家标准技术研究院(National Institute of Standards and Technology, “NIST”)在数据安全方面先后发布了网络安全框架(Cybersecurity Framework)与隐私框架(Privacy Framework),为企业与机构提供了应对网络安全事件风险、政府数据安全执法风险与隐私保护风险的合规制度框架。本部分将对于NIST的两套制度框架进行简要介绍。

NIST网络安全框架提供了一种基于风险的网络安全合规路径,为任何组织制定全面的信息安全计划提供了指引——但应注意其并没有规定实施细节,而是通过多样化的资料性援引(Informative References),指向网络安全中心重要安全控制(Center for Internet Security Critical Security Controls, “CIS CSC”)、联邦信息系统和组织安全与隐私控制(Security and Privacy Controls for Federal Information Systems and Organizations, NIST SP 800-53 Rev. 5)以及ISO/IEC 27001等具体制度。NIST非监管机构,其框架秉承自愿遵守、技术中立、可度量与灵活性的原则。因此,该框架并非正式法规,也不构成监管的直接基础。然而,发布于2013年的总统行政命令13636号(Executive Order 13636, “Improving Critical Infrastructure Cybersecurity”)指示联邦监管机构根据NIST网络安全框架评估它们发布的规定与指南。因此,该框架对于美国联邦网络安全法规存在实质性的影响。另外,美国联邦贸易委员会(Federal Trade Commission, “FTC”)于2016年发布指南,将FTC消费者保护方面的数据安全标准与NIST网络安全框架进行关联,并敦促公司与机构以NIST网络安全框架为模板进行:(1)数据安全风险的评估与管理,(2)数据安全项目的建立与完善,(3)现行数据安全实践的审查,以及(4)向利益相关者(stakeholders)传达数据安全要求与数据安全项目状态。FTC的这一行为使得NIST网络安全框架在消费者个人信息保护领域具有了一定的强制力背书,并因此使得其在企业数据合规领域的重要性愈发凸显。

NIST隐私框架发布于2020年,因循网络安全框架的路径,主要关注消费者及其他个人的隐私保护。NIST在隐私框架文件中对两部制度框架的关系进行了说明:(1)网络安全框架主要关注由于保密性、完整性或可用性丧失造成的网络安全事件及其风险;(2)隐私框架主要关注数据处理中发生的隐私事件与隐私风险;(3)二者的适用在与网络安全相关的隐私事件中发生交集。同时,NIST也在隐私框架文件中指出,与网络安全框架应对监管风险与直接损失的取向不同,隐私框架主要针对由于隐私事件导致的组织层面的商业风险——如,由于隐私事件导致的舆论公关危机、消费者流失、诉讼风险等。

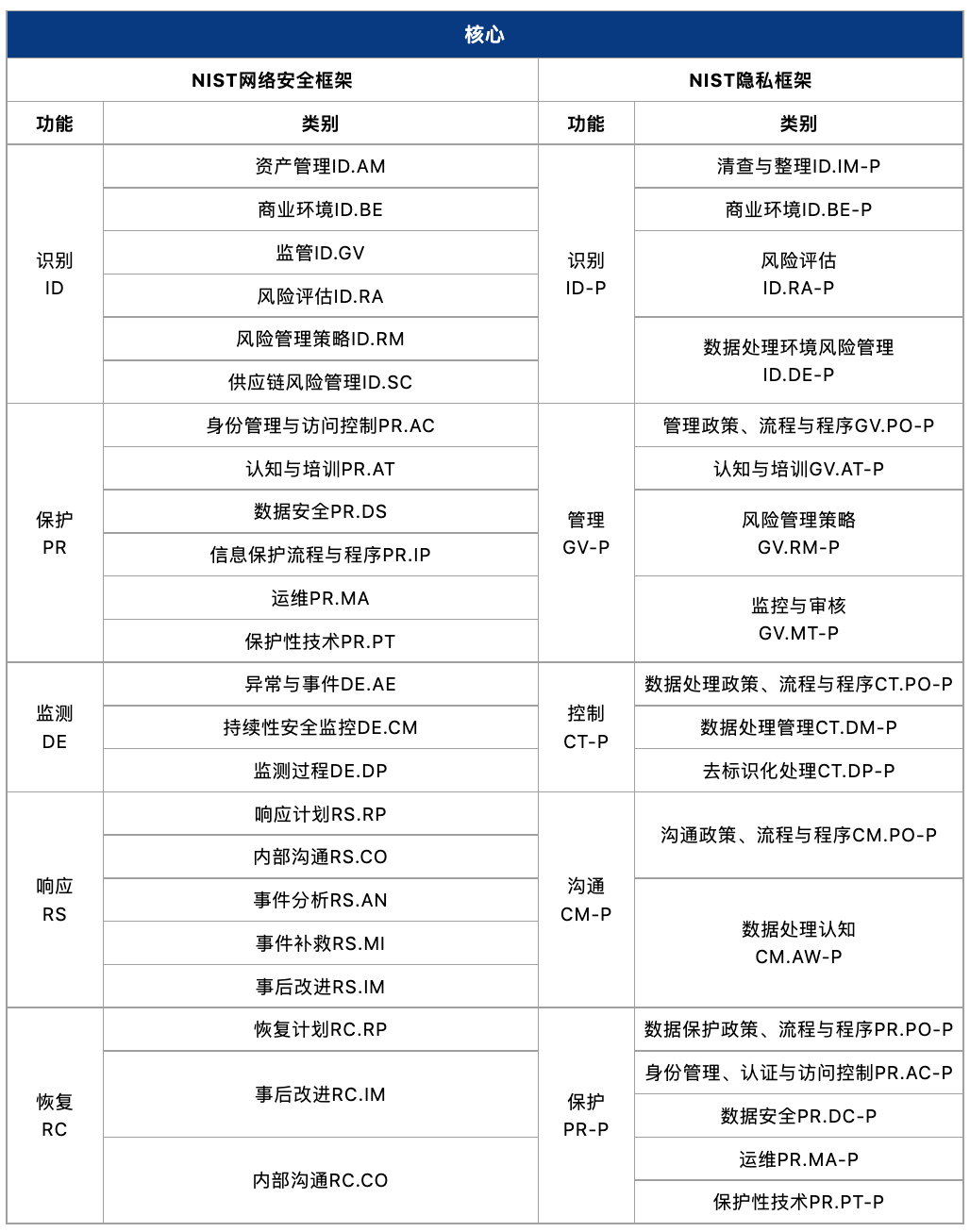

NIST在制定网络安全框架与隐私框架时所采用的基本结构较为一致,框架整体分为核心(Core)、方案(Profile)与实施级别(Implementation Tiers)三部分。其中,核心分为功能(Functions)、类别(Categories)与次类(Subcategories),主要为公司与机构提供完整的制度要求与指引;方案由公司或机构自行结合自身现状,在核心中筛选与业务关系密切或存在较大合规风险的制度,并通过对比现状与目标,确认具体的合规路径;实施级别则为公司或机构提供了合规现状的“定级”指引,公司或组织参考其目标方案及现行方案与目标方案的差距,确定其自身目前所处的实施状况层级,为合规提供具体可感的目标。

我们对NIST网络安全框架与隐私框架的核心与实施级别进行了简单的梳理与比较,总结如下:

NIST的两套制度框架的遵守均为自愿性质,且由于其通过资料性援引的方式提供具体规则,使得框架之下的合规具有较强的弹性。因此,目前并不存在针对根据框架进行认证的认可或其他类别的背书,相关业务主要由认证机构自行开展,根据官方文件及自身对于资料性援引的标准的理解,为认证申请者提供业务分析与合规状况评估。比较重要的自行开展认证的参与者包括英国标准协会(British Standards Institution, BSI)。另外,美国网络安全与基础设施安全局(Cybersecurity & Infrastructure Security Agency, CISA)下辖的美国国家网络安全职业与研究计划(National Initiative for Cybersecurity Careers and Studies, NICCS)针对公司与机构管理人员(个人)提供“认证NIST网络安全框架主要实施者(Certified NIST Cybersecurity Framework Lead Implementer)”课程与认证。

四、亚太经合组织CBPR体系认证

在欧美地区之外,亚太经济合作组织(Asia-Pacific Economic Cooperation, “APEC”)在成员经济体之间制定并实施了跨境隐私规则(Cross-Border Privacy Rules, “CBPR”)体系,作为隐私保护认证的框架。CBPR体系通过APEC数据隐私小组(Data Privacy Subgroup, “DPS”)下辖的联合监督小组(Joint Oversight Panel, “JOP”)进行统一管理,确立了经济体(Economies)、责任代理(Accountability Agent)和组织(Organization)的三级主体结构,通过加入CBPR的APEC经济体间隐私执法机关的合作,为体系提供强制力保障。

APEC经济体加入CBPR需向电子商务指导小组(Electronic Commerce Steering, “ECSG”)主席、DPS主席与JOP主席提交(1)加入意向书、(2)跨境隐私执法安排(Cross Border Privacy Enforcement Arrangement, “CPEA”)确认、(3)责任代理使用确认,以及(4)对经济体内部可能适用于责任代理开展业务的法律、制度与管制措施的叙述性说明。上述材料将辅助ECSG主席确认:(1)该经济体是否有意加入CBPR体系、(2)该经济体的隐私执法机关中是否有至少一个为CPEA的成员、(3)该经济体是否有意向使用至少1个APEC认证的责任代理、(4)该经济体是否向ECSG主席说明了CBPR体系在该经济体内将如何实施,以及(5)JOP向ECSG提交的报告中是否对前述事项给出肯定回答。目前,有9个经济体通过程序加入了CBPR体系,但其中仅有美国、新加坡、日本、韩国与中国台北提名并认可了共计9个责任代理,而墨西哥、加拿大、澳大利亚与菲律宾并未提名责任代理,因此后者是否能够视为实质上加入了CBPR仍然存疑。

CBPR下进行认证的责任代理的产生需要经过经济体提名、JOP审查、JOP审查报告、报告公示期等过程。其中,JOP对责任代理的申请进行审查的必要标准包括:(1)在责任代理申请开展业务的经济体境内,潜在的申请组织需受到作为CPEA成员的隐私执法机关的管辖;(2)责任代理需在其申请开展业务的经济体境内拥有实体且/或收到该经济体境内政府实体的管辖;(3)责任代理是否充分自证满足《责任代理认可标准》(Accountability Agent Recognition Criteria);(4)责任代理在开展认证业务的过程中需使用CBPR提供的标准文件模板,并确保其认证标准等同或高于《APEC CBPR体系项目要求》(APEC Cross-Border Privacy Rules System Program Requirements,以下简称“《CBPR项目要求》”);以及(5)责任代理需签字并提供联系方式。

CBPR体系要求参与的组织实施符合《APEC隐私框架》(APEC Privacy Framework)的数据隐私政策与时间,并由责任代理对隐私政策及实践进行评估,判断是否符合CBPR体系的要求。具体而言,CBPR认证的直接标准为《CBPR项目要求》,后者的主要依据为《APEC隐私框架》。综合两份文件的规定,CBPR认证中涉及的隐私原则主要包括9项内容,按照顺序为:(1)预防损害、(2)告知、(3)个人信息收集限制、(4)个人信息使用(正当性基础)、(5)个人选择权、(6)个人信息的完整性要求、(7)安全保护、(8)访问与更正权,以及(9)权责一致。

CBPR认证体系包括了四项程序:(1)自评估、(2)合规性审查、(3)认证/接受,以及(4)争议解决与执法。自评估主要通过申请组织自行填写责任代理提供的问卷来进行。在填写完成问卷后,申请组织将问卷与所要求的相关文件提交给责任代理,后者依据《CBPR项目要求》进行评估,并以其作为通过审查的最低标准。通过合规性审查后,申请组织获得的认证将会在CBPR网站公布(http://cbprs.org/compliance-directory/cbpr-system/),并一并公布相关细节信息,包括:组织名称、阻止网站、组织隐私政策链接、组织联系方式、作出认证的责任代理、有管辖权的隐私执法机关、认证范围、初次认证日子,以及认证失效日期。在通过认证后,责任代理将负责执行《CBPR项目要求》并处理消费者争议、纠正组织的违规行为。并在必要时向具有管辖权的隐私执法机关报告;隐私执法机关将负责在国内法规下进行执法。

另外,由于CBPR认证在制定之初仅适用于数据控制者(data controller),JOP在2015年制定并颁布了针对数据处理者(data processor)的隐私认证(Privacy Recognition for Processors, “PRP”),因循CBPR认证的要求与程序,但经济体的参与及责任代理的提名均需要重新进行。目前,仅美国与新加坡2个经济体通过程序加入了PRP体系,并提名认证了本国的责任代理。

截至2022年12月8日,共有56个组织通过了CBPR认证,45个组织通过了PRP认证,其中绝大部分为美国组织(42个美国组织通过了CBPR认证,41个美国组织通过了PRP认证),少部分通过认证的组织在新加坡(10个新加坡组织通过了CBPR认证,4个新加坡组织通过了PRP认证)与日本(4个日本组织通过了CBPR认证);其他6个加入CBPR的经济体目前尚无组织通过任何一个认证。

结语

中美欧各国以及亚太地区均已经针对个人信息保护设定了认证机制,针对个人信息保护的“有效性”为目标,细化评估流程与评估方法,以及通过完善相关认证标准,促使认证申请人内部建立起有效的数据合规管理体系,通过优化组织架构、明晰人员职责分工,搭建制度与流程,提升技术保障措施,以实现个人信息全生命周期的合规,将合规文化融入企业经营和管理中。然而,由于存在全球化以及数据的自由流动,个人信息与隐私合规亦处在动态、跨辖区的运营环境中。企业和组织,特别是跨国企业和组织,如何在复杂的法律和监管背景下,履行各国个人信息和隐私保护的合规义务并提供适当证明以促进业务发展,已成为企业和组织数据合规工作的重要课题和目标。

国际标准化组织(International Organization for Standardization, “ISO”)与国际电工委员会(International Electrotechnical Commission, “IEC”)发布的《ISO/IEC 27701安全技术—对用于隐私管理的ISO/IEC 27001和ISO/IEC 27002的扩展—要求和指南》(以下简称“ISO/IEC 27701”)以及基于OECD隐私准则、APEC隐私框架、GDPR,美国健康保险可移植性和责任法案(“HIPAA”),ISO 27001信息安全管理系统国际标准以及其他全球隐私法律和法规所构建的TRUSTe企业隐私认证框架标准已成为企业,特别是跨国企业,用于衡量内部个人信息和隐私保护的合规情况的重要参考,同时也用于证明企业隐私保护能力已达到国际认可水平。在系列文章的下篇中,我们将对此展开详细介绍。

注释:

[1] GDPR Article 42&43;《个保法》第三十八条&第六十二条

[2] Guidelines 1/2018 on certification and identifying certification criteria in accordance with Articles 42 and 43 of the Regulation (Version 3.0, 4 June 2019), https://edpb.europa.eu/sites/default/files/files/file1/edpb_guidelines_201801_v3.0_certificationcriteria_annex2_en.pdf, para. 19.

[3] Ibid., paras. 19, 61-6.